Digital Forensics - sécurité et informatique légale

“Digital Forensics”

Présentation

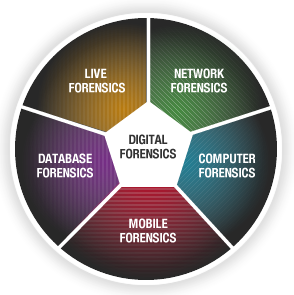

Digital Forensics est une branche des sciences dites “Forensics”, elle concerne la conduite d’investigations numériques. |

Analogie

Dans un soucis pédagogique, voici ci-dessous une petite proposition d’analogie entre l’informatique légale (i.e : “Digital Forensics”) et ce que pratique la Brigade Criminelle (Police Judiciaire / 36 Quai des Orfè à Paris, i.e : “Criminal Forensics”)

| Informatique légale |  |

Identification du corps |

| Analyse de données forensics |  |

Étude balistique (analyse des balles et de leurs impacts dans une scène de crime) |

| Analyse forensic du réseau |  |

Analyse d’empreintes balistiques (analyse des traces laissées lors du tir, sur l’arme et surtout sur les projectiles) |

| Analyse forensic d’appareils mobiles |  |

Analyse d’empreintes digitales |

| Bases de données forensics |  |

Toxicologie médico-légale |

Cela peut sembler quelque peu tiré par les cheveux... en fait, le but de cet exercice est de montrer que derrière ces deux disciplines se cachent plusieurs autres domaines de compétences, sur lesquelles vont se baser les enquêteurs ou analystes forencics, afin d’avancer dans leurs investigations (voir l’illustration ci-dessous).

Les “e-discoveries”

Plusieurs grands thèmes sont abordés ici, les e-discoveries

d’une part et les ESI d’autre part. En effet, ce sont des notions plus qu’importantes pour cet exposé puisque dans notre ère ”moderne“, ces termes (bien qu’amenés très récemment en Europe)

se retrouvent au sein de quasiment tous les procès dans lesquels des experts en forensics sont impliqués. Ils sont issus de l’anglais et nous viennent des États-Unis, pays le plus avancé en matière d’informatique légale, certainement grâce à leur système judiciaire, moderne, plus équitable et qui laisse une plus grande place à la preuve.

Les e-discoveries

ou electronic-discoveries

sont en fait les relèves de preuves numériques ou informations stockées électroniquement (i.e : ESI)

Au cours d’une e-discovery, les données “Forensics” collectées de manière à ne pas modifier l’état du système ciblé, sont estampillées (voir section informatique légale) et sont de type varié (cliquez ici) :

Les contre-mesures

Les contre-mesures ou les techniques anti-forensic, permettent d’endiguer ou de ralentir les enquêteurs sur le terrain. Typiquement, ce sont les moyens, qu’ont à disposition les pirates, pour obfusquer, voire supprimer des informations sur un système cible, le but étant bien souvent d’effacer les traces de méfaits accomplis.

Nota : Jérôme Kerviel fût, par exemple, accusé de piratage informatique dans l’affaire qui l’oppose à

la société générale. Il serait venu à bout de plusieurs niveaux de sécurité bancaire pour dissimuler des ordres qu’il aurait passé, personnellement, sur les marchés financiers. En 2006, cela n’a pas pu être totalement prouvé car le principe d’e-discovery n’est pas en accord avec la loi française de protection des données personnelles, que la CNIL se charge de faire respecter.- Obfuscation de données

- Chiffrement

- Modification des métadonnées système (ex. : date de création, dernière modification, etc.)

→ voir Metasploit/Timestomp - Modification des en-têtes de fichiers

→ voir Metasploit/Transmogrify

- Suppression des données

- Effacement d’un fichier et des traces de son existence sur le système

- Nettoyage des fichiers de logs

- Formatage et réinstallation complète du système

- Disk cleaning (suppression des données et réécriture arbitraire)

- Destruction totale de disque à l’aide de champs magnétique

- Désintégration totale d’un disque (ex.: incinération)

>>> Vers la suite de l’exposé >>>