Digital Forensics - sécurité et informatique légale

Informatique Légale → retour sur les étapes de “e-discovery”

Introduction

“On désigne par informatique légale ou investigation numérique légale l’application de techniques et de protocoles d’investigation numériques respectant les procédures légales et destinée à apporter des preuves numériques à la demande d’une institution de type judiciaire par réquisition, ordonnance ou jugement. On peut donc également la définir comme l’ensemble des connaissances et méthodes qui permettent de collecter, conserver et analyser des preuves issues de supports numériques en vue de les produire dans le cadre d’une action en justice. Ce concept, construit sur le modèle plus ancien de médecine légale, correspond à l’anglais computer forensics.” — Wikipedia France —

Cette dernière partie est l’occasion de revenir sur l’informatique légale et plus particulièrement sur l’un de ses principales aspect : les e-discoveries. Comment ces dernières s’articulent : leur méthodologie, une propostition de processus fournit par l’EDRM, les techniques existantes et finalement, “must” pour un expert analyste en Forensics, certains des outils permettant de réaliser le travail de récolte (collecte et estampillage), puis d’analyse et d’inspection. Ce sera donc la partie la plus technique proposée dans cet exposé.

Méthodologie

L’importance de l’aspect légal :

La finalité en informatique légale est avant tout de se préparer à un jugement devant une cour, il faut prévoir que les preuves ou ESI suspectes seront amenées devant un juge. C’est pourquoi les données ne doivent surtout pas être modifiées lors d’une acquisition. Le travail d’un examinateur doit se concentrer sur une copie parfaite (au sens binaire) des données. Et ce, sans altérer en aucunes façons le systèmes ou les données originales ; ces données ne doivent pas être modifiées comme ce serait le cas en utilisant simplement l’interface graphique mis à disposition par la plupart des systèmes d’exploitation pour naviguer dans les arborescences de fichiers. Comme dit précédemment, il appartient à l’examinateur forensic de prouver la non-altération des preuves (données originales recueillies, en plus des copies traitées et analysées)

Il n’est pas toujours évident d’attester la fiabilité (voire l’authenticité) d’une ESI, comme par exemple dans le cas de preuves

collectées via “WEB Crawling” (internet est souvent utilisé dans des domaines tels le Business intelligence

ou encore l’information security

)

Comme nous allons le voir dans la prochaine partie, il y a plusieurs points à respecter à chaque étape du processus préconisé par l’EDRM. Il est important que l’analyste en charge soit le plus rigoureux possible. Notamment sur des documents tel la chaîne de contrôle, ou chain of custody

, car ce document permet de retracer les accès aux pièces à conviction et de définir les accréditations permettant ces accès. En cas de problèmes avec l’une de ces pièces, l’analyste forensic, étant responsable, doit pouvoir donner la liste des personnes ayant eu physiquement accès aux preuves entreposées.

En exemple, voici quelques pistes permettant de garantir une bonne démarche en informatique légale:

| (pouvoir gérer différentes affaires et plusieurs cas possibles) |

| (plusieurs analyses à partir de différents outils) |

| (préservation et chaîne de contrôle, ex.:enregistrement des hashs cryptographiques pour chaque ESI) |

| (conservation des dossiers après procès) |

| (les lois sur la vie privée ou les données personnelles ne sont pas les mêmes dans tous les pays) |

|

Processus (par l’EDRM)

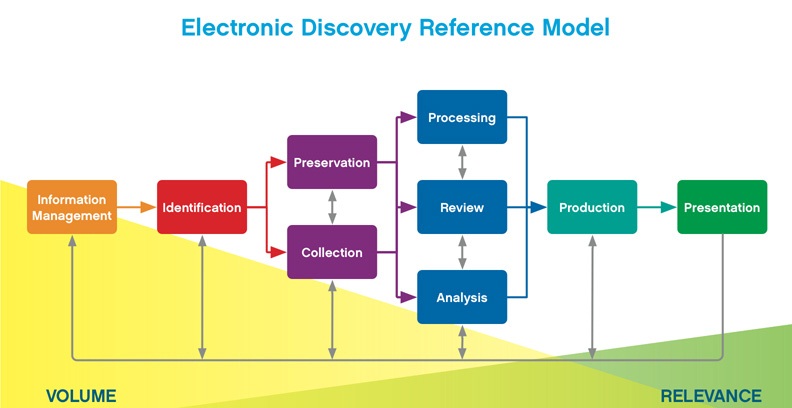

EDRM est un groupe de travail auquel plusieurs industriels appartiennent, fondé en 2005 et dont la mission est de proposer une démarche standardisée pour la bonne gestion des opérations d’e-discovery, EDRM est l’accronyme signifiant, en anglais : Electronic Discovery Reference Model

, le modèle de référence pour le processus d’e-discovery

D’autre part, l’EDRM se positionne comme un acteur majeur en terme de conseils, que ce soit dans le domaine juridique, de la sécurité informatique, de la gestion du risque et surtout la coalition de l’ensemble avec les aspects de gouvernance du système d’information pour les entreprises. Dans ce but, l’EDRM propose de nombreux frameworks, disponible via leur site internet (voir les sources en références). On peut citer quelques organisations membres de ce groupe de travail : Microsoft, HP, IBM, et bien d’autres (~270 au total).

Tel que proposé par l’EDRM.

La démarche recommandée par l’EDRM (Electronic Discovery Reference Model) concerne les processus allant de l’identification jusqu’à la production, puis la présentation de preuves électroniques, en passant notamment par la collecte et l’analyse des ESI. Certaines étapes du processus EDRM, telles la préservation ou la revue des ESI ne sont pas abordées dans cet exposé. Également, la première phase “Information Management” vise à étudier la relation entre le business (i.e : le cœur de métier d’une entreprise), la sécurité / vie privée, la gestion du risque et les affaires juridiques.

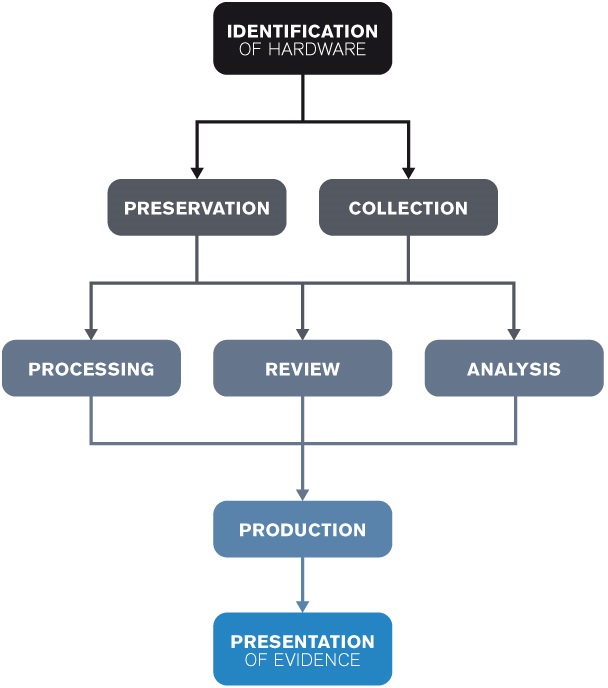

- Identification

C’est ici que tout commence pour l’expert forensic, il doit dans un premier temps identifier :- le périmètre et les environnements techniques ciblés (qui peuvent être très variés, du lecteur MP3 au Mainframe)

- la quantité de données à relever afin de prévoir le matériel nécessaire (à emmener en cas de déplacement... ex. : disques durs, sacs antistatiques)

Avant de définir la stratégie de préservation des données (qui permet d’assurer que les données relevées ne seront en aucuns cas détruites ou endommagées avant leur présentation en procès), la chaîne de contrôle (“Chain of Custody”, i.e : accréditations des personnes et niveaux d’accès ; enregistrement des données : chaque ESI, accompagnée d’une empreinte numérique obtenue via une fonction de hachage cryptoghraphique ; enregistrement des accès aux données originales avant procès) - Collecte et préservation

Cette fois encore, cette phase se décompose en plusieurs étapes, dont au minimum :

- Identification des types de données visés. Les données sont-elles compressées ou chiffrées ?

- Identification des paramètres d’acquisition (en fonction de la législation ou de l’importance de l’affaire, l’expert peut décider de, par exemple, collecter un disque dur en entier ou non)

- Saisie des informations du BIOS

- Création d’une image et l’acquisition des données

- Authentification de l’image (calcul du hash cryptographique, bien souvent MD5, SHA1 ou SHA-512, car aisément manipulable sur la plupart des environnements)

Puis en fonction du système cible :

La finalité de l’exercice étant bien-entendu la récupération de toutes les ESI suspectes. Une fois que le média visé est dupliqué, l’examinateur peut alors le collecter en accord avec la stratégie de préservation précedemment établie (ex. : étiquetage, sacs antistatiques pour les disques mangétiques, ect.), puis l’enregistrer via la chaîne de contrôle (où est stockée la preuve, le média original, par qui, etc.). À l’heure actuelle, les disque SATA sont ce qu’il y a de plus répandus, car c’est la technologie de stockage que l’on retrouve principalement dans les ordianateurs de bureau.

- Analyse

Une fois toutes ces images proprement collectées, il faut désormais passer à la phase d’investigation à proprement parlé. Au vu, de la diversité du matériel (i.e : Hardware) pouvant être rencontré, des systèmes de fichiers (NTFS, EXT, FAT, etc.), des OS mais également des applications, les jeux de données peuvent sensiblement différer et ne peuvent être toujours abordés de la même manière. Très brièvement, suit une liste des activités couramment réalisées par un enquêteur Forensic (certaines de ces tâches sont en fait du Hacking) :- Analyse des fichiers système (ex.:logs, registres, etc.)

- Analyse des fichiers et de leurs métadonnées (ex.:Emails, historiques de navigation internet, etc.)

- Analyse de données brutes (Data carving*)

- Cassage de mots de passe

- Construction et analyse de la Timeline**

- Documentation des découvertes

* Data carving : discipline consistant à retrouver des fichiers de données, à partir d’un block uniforme RAW, en binaire, pouvant être chiffré.

** Timeline : historique des actions réalisées, recoupage entre différentes applications en plus des évennements système. - Production des preuves et Présentation

Les ESI jugées suspectes ont bien été récoltées et documentées, il faut désormais produire des preuves solides. Ce travail doit faire le lien entre les experts Forensic (Informatique Technique) le service juridique connaissant l’affaire. La production de preuves avant procès étant la finalité de l’informatique légale, il est logique que cette étape, cruciale dans le processus EDRM, fasse la corrélation entre le légale et l’informatique purement technique.

Enfin, après avoir produit plusieurs preuves, généralement allant dans le sens des directives managériales, Il faut les présenter devant l’instance requise par l’affaire en question. Cette instance peut demeurer interne à l’entreprise : par exemple le conseil de direction peut décider s’il y a suffisamment de matières pour poursuivre une personne physique ou morale devant les tribunaux ou non. Les différentes autorités pouvant être rencontrées par l’analyste Forensic, consultant en e-discovery, sont principalement des audience non-technique, telles : le jury et les juges au cours de procès, le conseil d’administration ou encore le conseil de direction dans un cadre d’entreprise.

Schéma récapitulatif du processus de discovery, nous avons vu en particulier au cours de cet exposé : les étapes d’idendification, de collecte, d’analyse, de production et de présentation.

Techniques et outils

Différents types d’outils :

- Acquisition d’image (Lecteurs, stockage, avec le système de fichiers en contrainte)

- Empreintes et authentification d’images ou d’ESI (basé sur des hashs cryptographiques, Message Digest ou Secure Hash Algorithm)

- Analyse de système de fichiers et de son contenu (Recherche de fichiers, document, multimédia, registres, emails, etc.)

- Analyse de la mémoire volatile(dumps RAM)

- Analyse d’appareil mobiles

- Analyse réseau (ex. : Wireshark, ettercap, nmap, etc.)

- Construction de la Timeline (présentation d’évènements divers pour voir ce qu’à fait l’utilisateur chronologiquement)

Les fonctionnalités d’outils permettant l’analyse de système de fichiers, peuvent varier en fonction du système de fichiers et de l’OS installé. Aussi, l’analyse de la mémoire volatile est l’ulitme recours dans le cas d’une attaque pirate de haut niveau (les traces sont effacées). En revanche, cette technique n’est pas toujours applicable, surtout si le système n’est pas resté allumé / fonctionnel, depuis l’incident. Enfin, la Timeline est un élément très important dans une enquête forensic, puisqu’elle permet de faire des recoupements d’informations (à partir de fichiers de logs en tout genre, ex:système/réseau, cache d’applications comme des clients WEB ou e-mails, etc.)

Quelques exemples d’outils :

| Nom | Licence | Plateforme | OS cible |

|---|---|---|---|

| BlackLight | GNU/GPL | Windows, Mac OS | iOS, Windows, Mac OS |

| DFF - Digital Forensics Framework | GNU/GPL | UNIX/Linux, Windows, Mac | Multiplateformes |

| Elcomsoft Forensic Tools | Propriétaire | Windows | Mobiles (iOS, BlackBerry) |

| EnCase* | Propriétaire | Windows | Windows |

| Intella | Propriétaire | Windows | Windows |

| The Sleuth Kit | IBM PL, Common PL, GNU/GPL | UNIX/Linux, Windows | Multiplateformes |

Le logiciel commercial EnCase est attribué à ASR Data, le logiciel s’appelait auparavant Expert Witness

Digital Forensics Framework : Un outils open source entièrement customisable avec quelques développements. De plus, il dispose d’une interface graphique également personnalisable et est compatible avec les OS les plus répandus.

DFF est un logiciel modulaire, codé en C++ et en python

| Nom | Licence | Plateforme | OS cible |

|---|---|---|---|

| Helix3 | GNU/GPL | LIVE CD Linux | Linux,Windows,Solaris (la version pro. intègre Mac OS X) |

| ASR Data - SMART | Propriétaire | LIVE CD Linux | Multiplateformes |

| CAINE | GNU/GPL | LIVE CD Linux | UNIX/Linux, Windows, Mac OS X, Solaris, BlackBerry |

| KNOPPIX | FOSS | LIVE CD Linux | Multiplateformes (possibilités limitées) |

| BackTrack | Open source | LIVE CD Linux | Multiplateformes (possibilités limitées) |

Certaines commandes nativement présentes sur des systèmes du monde Linux sont parfaites pour réaliser certaines tâches lors d’une investigation forensic (e.x : dd).

Constat :

En 2014, les logiciels les plus performants sont malheureusement presque tous propriétaires (et généralement très chers). Heureusement de nombreux outils (libres et spécialisés) existent (issus du monde linux), mais attention certaines précautions doivent être prises car il faudra bien souvent combiner un grand nombre d’outils entre-eux, afin d’arriver à un résultat approchant les solutions commerciales. De plus, ces programmes sont, pour la grande majorité, très techniques à utiliser. Les maîtriser tous est donc difficile (cela peut, par exemple, être dangereux dans le cadre d’une enquête, car cette composante amène un haut risque d’erreurs. Ce qui équivaut à des pertes de temps, voire pire, à l’invalidation de données recueillies par la partie adverse lors d’un jugement). Autre solution : il est à noter qu’il existe également la possibilité de réaliser ses propres outils à l’aide de scripts ou de frameworks tels que DFF.

Un constat évident : une profusion d’outils Forensics est disponibles sur le marché de la sécurité informatique. IL reste maintenant pour les experts, ou les consultants en analyse Forensic, à déterminer la palette d’outils utilisés, avant de les maîtriser tous totalement, afin d’être prêt en cas d’affaires sérieuses. Généralement, ceci vaut pour tous les types d’appareils (ou un grand nombre) et d’environnement système ou applicatif. Ce point ne doit pas être négligé, il est vitale pour un expert de maîtriser ses outils, ce, pour ne pas être discrédité le jour J dans une cour lors d’un procès. Cette palette d’outils sera bien logiquement construite autour des besoins d’une entreprise et des appareils/environnements rencontrés (ex. : système android v.s iOS) si l’expert appartient à une cellule spécialisée au sein de cette dernière. Il en sera, biensûr, autrement dans le cas d’une entreprise de sécurité spécialisée en Forensics.

Une palette d’outils forensics sera plus ou moins large en fonction de ce qu’il y aura à analyser, l’étude d’un ordinateur personnel n’est pas tout à fait la même que pour un téléphone mobile ou un smartphone, en conséquence les outils seront très certainement différents. D’autres questions sont à prendre en compte, outre le prix, certains outils sont plus ou moins complets que d’autres, plus ou moins libres ou simples d’utilisation, plus ou moins puissants, distribuables, etc. Le processus suivi (EDRM) doit également entrer en compte (tâches définies, environnements techniques couverts).

En conclusion, il serait préférable de réfléchir aussi aux outils et au matériel à prévoir dans le cadre de déplacements, en opposition aux outils et au matériel plus sédentaires pour l’analyse une fois la collecte et les prélèvements effectués : dans cette optique, on essaiera de créer un Laboratoire Forensic, composé si possible de plusieurs machines, suffisamment puissantes pour permmettre l’accélération des traitements (les calculs de hashs cryptographiques, la vérification de l’intégrité des données, le cassage de mots de passe ou encore, plus trivialement, la recherche d’informations dans de gros volumes de données, peuvent être très coûteuse en temps de calculs).

>>> Vers la suite de l’exposé >>>