Administration des réseaux avec SNMP & LDAP

SNMPv3

Nouveautés

SNMPv3, qui est pour l’instant la dernière version de SNMP, a inclue un tout nouveau mécanisme de sécurité des transactions. La sécurité comprend l'identification des machines qui communiquent et la confidentialité des paquets.

Cette sécurité est basée sur 2 concepts :

- USM (User-based Security Model)

- VACM (View-based Access Control Model)

User-based Security Model

L'USM gère toute la sécurisation des paquets de l’envoi à la réception.

Pour mettre en place toute cette sécurisaion, l'USM utilise 3 différents mécanismes :

- L’Authentification : Utilisation d’un mot de passe pour la transmission d’un paquet

- Le Cryptage : Personne ne peut lire les informations contenues dans les paquets

- L’estampillage du temps : Un paquet SNMPv3 déjà transmis dispose d’une durée de vie

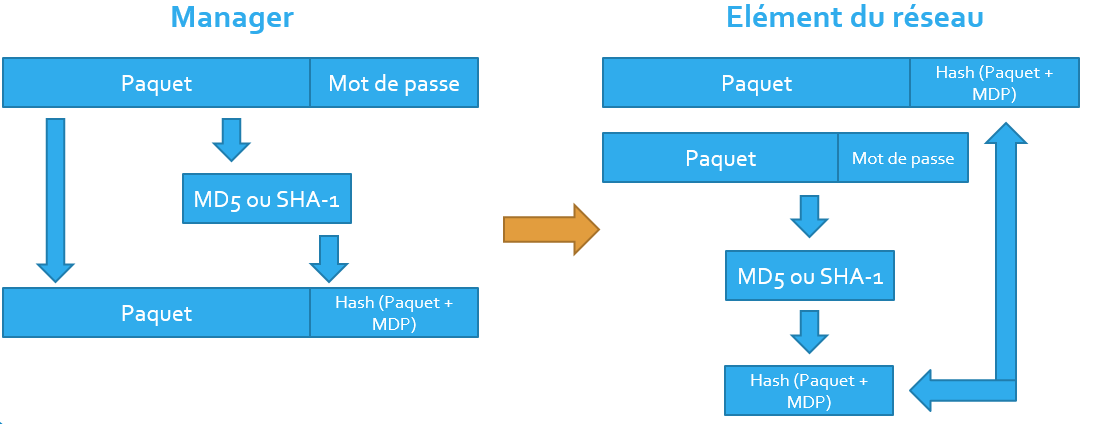

L'Authentification doit faire en sorte que le paquet reste inchangé pendant la transmission. Pour cela elle utilise un mécanisme de cryptage (MD5 ou SHA-1) combiné à un mot de passe.

L'authentification ne vise pas à cacher l'existence du paquet ou à le crypter. Si l'on utilise uniquement l'authentification et qu’une personne malveillante récupère un paquet passant sur le réseau, alors il sera capable d’en voir le contenu. Toutefois, cette personne serai dans l’incapacité de changer le contenu du paquet sans connaître le mot de passe.

Figure 8 - Authentification

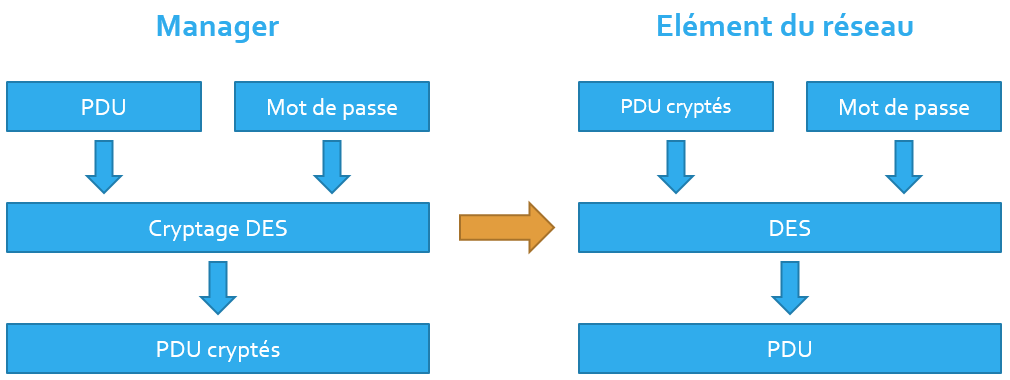

Le cryptage (DES) a pour but d'empêcher que quelqu'un n'obtienne les informations contenues dans les paquets SNMP. Il utilise un mot de passe connus seulement par les managers et les agents.

Contrairement à l'authentification qui est appliquée à tout le paquet, le cryptage est seulement appliqué sur le PDU.

Figure 9 - Cryptage

Le mot de passe utilisé par le mécanisme d'authentification et le mot de passe utilisé par le mécanisme de cryptage sont différents.

Avec l’estampillage du temps, la durée de vie d’un paquet SNMPv3 est définie à un certain nombre de secondes (150 secondes par défaut) et au-delà de ce temps, le paquet est détruit.

Grâce à cette méthode, il est impossible de récupérer un paquet sur le réseau pour le réutiliser plus tard.

View-based Access Control Model

Il restreint les accès à la MIB en lecture et/ou en écriture pour un groupe d’utilisateur.