Large panorama des méthodes informatiques criminalistiques

L'expert en informatique légale

Présentation

Nous allons maintenant nous intéresser à ce métier, son rôle et son degré d’intervention dans une enquête.

Pour aider la justice, l’expert va analyser et faire parler les preuves qui ont été trouvées sur la scène. Une preuve peut être physique (tout objet possible), digitale (un document numérique), chimique (une odeur) … Les preuves seront présentées aux juges en cour de justice d’où la nécessité de les collecter et de les étudier en laboratoire de la manière la plus efficace qui soit. L’expert souhaite conserver les preuves de manière durable pour qu’elles servent lors d’un procès (qui peut durer, être retardé, être reporté…). En effet, une preuve peut être périssable soit par sa nature (sang, poison, etc …) soit par l’interaction avec son environnement (le feu, l’humidité, l’air, les animaux, les insectes …). Elle peut être détruite avant, au cours ou après l’intervention d’où la nécessité de figer les preuves en prenant des photographies, des empreintes, des documents, ... et en les numérisant.

Types de mission

Un expert en informatique légale peut intervenir à des moments précis d’une enquête et être sollicité par différentes personnes. On peut faire appel à lui dans les situations suivantes :

-

Lors d’une instruction ou d’un procès par un juge : c'est par exemple le cas d'une affaire où le mari, après avoir offert un téléphone portable à sa femme, espionne sa messagerie par méfiance de s'être fait trompé. Comme il est question principalement d'atteinte à la vie privée de la femme, non-respect des droits du mariage et droit de propriété puisque la facture du-dit portable est au nom du monsieur, l'affaire reste sensible en tout point. Cela va donc dépendre de la décision du juge de faire réaliser ou non une expertise sur le contenu de la messagerie pour en savoir plus.

-

Lors de l’enquête préliminaire par un procureur ou officier de police : C'est le cas de l’employeur suspectant un employé d’avoir vendu des données confidentielles de l'entreprise à un concurrent. Jusqu'à l'élucidation de l'affaire, la présomption d'innocence doit être de mise. S'il s'avère que le coupable est bien cet employé, l'affaire se règle au pénal. Si toutefois, l'employé est accusé à tort (s'il y a eu usurpation d'identité par exemple), cela se termine chez les Prud'Hommes contre l'employeur.

Lors de l’enquête préliminaire par un procureur ou officier de police : C'est le cas de l’employeur suspectant un employé d’avoir vendu des données confidentielles de l'entreprise à un concurrent. Jusqu'à l'élucidation de l'affaire, la présomption d'innocence doit être de mise. S'il s'avère que le coupable est bien cet employé, l'affaire se règle au pénal. Si toutefois, l'employé est accusé à tort (s'il y a eu usurpation d'identité par exemple), cela se termine chez les Prud'Hommes contre l'employeur.

-

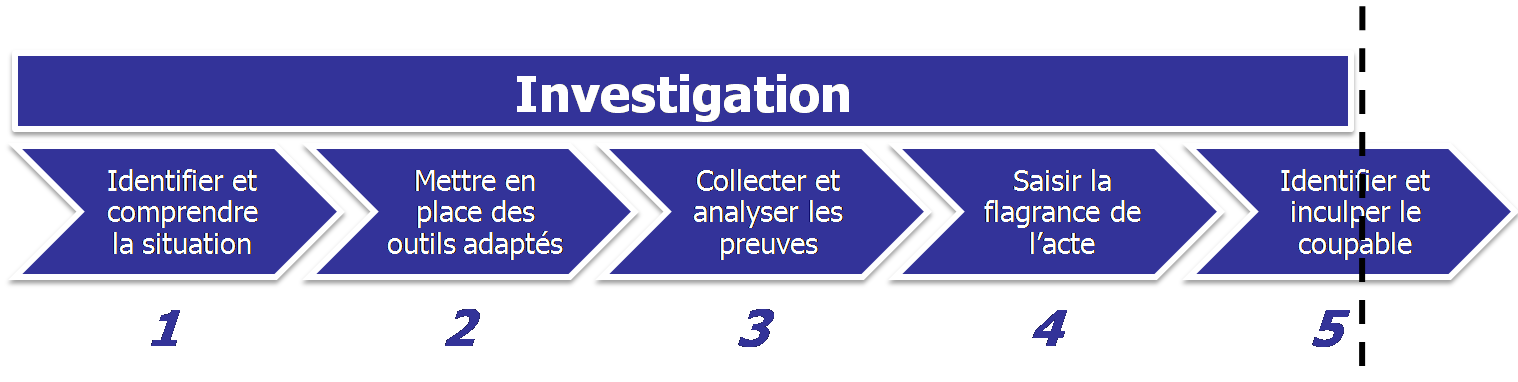

Lors d'une enquête de flagrance par un officier de police : C'est le cas du pirate pris en flagrant délit d'attaque informatique sur les données d'une TPE. L'expert et les forces de l'ordre sont dépêchés sur le terrain dans l'entreprise pour diagnostiquer l'environnement attaqué, remonter à la source, sécuriser le système et effectuer les sauvegardes et restaurations. L'expert est le bouclier de l'entreprise tandis que l'officier de police est l'épée. Le premier intervient pour enquêter, détecter la source et résoudre le problème. Le dernier intervient pour s'assurer que tout est fait en regard de la loi, attester des preuves fournies et pour appréhender le coupable.

Périmètre et domaines d'intervention

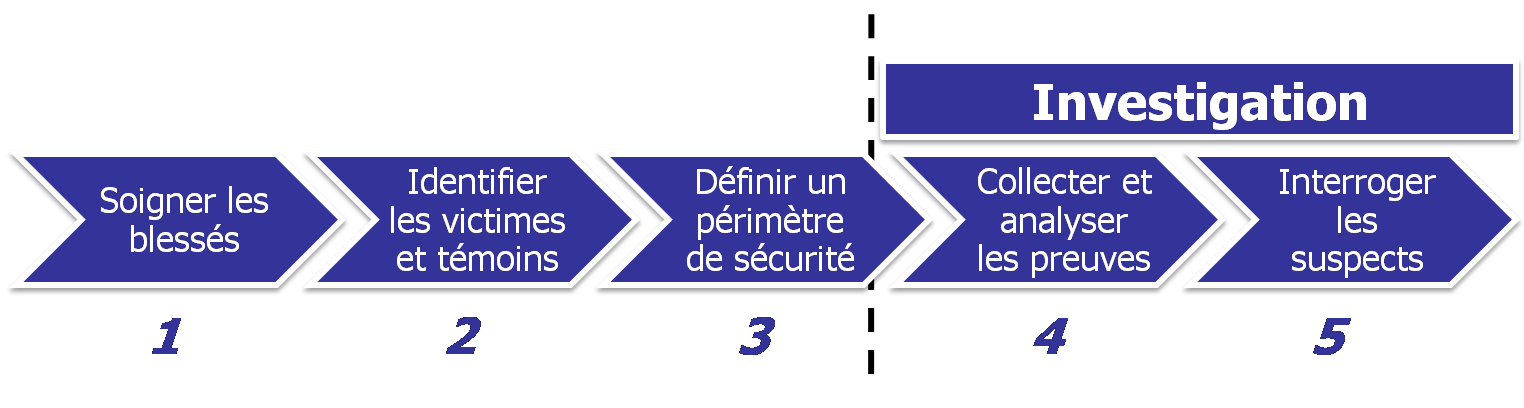

En règle générale, les professionnels qui approchent la scène suivent les démarches suivantes :

- Soigner les blessés.

- Identifier les victimes et les témoins de cette scène.

- Définir un périmètre de sécurité autour de la scène et ne laisser personne obstruer l’enquête qui va avoir lieu.

- Une course contre la montre démarre, les preuves peuvent à tout moment disparaître. D’où la nécessité d’agir vite pour les conserver au mieux. Les experts concernés (les Techniciens d’Investigation Criminelle = TIC) vont collecter toutes les données utiles. Elles seront analysées en laboratoire par des experts et permettront d’en savoir plus sur l’affaire.

- Des interrogatoires permettront de procéder par élimination afin d’identifier si les suspects sont coupables ou non.

- Identifier et comprendre ce qu’il s’est passé sur le système ou l'environnement (acteurs, actions, causes et conséquences).

- Mettre en place des outils adaptés pour localiser le problème et sa source.

- Collecter et analyser les preuves (écouter le réseau, effectuer des tests d'intrusion, collecter les logs, tracer les paquets …).

Contraintes légales

L'expert en informatique légale travaille pour la loi. Par conséquent, il se doit de la respecter. Un certain nombre de contraintes viennent alors s'ajouter aux difficultés de son travail comme notamment le respect de la vie privée ou encore la présomption d'innocence. Ces contraintes peuvent généralement être respectées en se posant les questions suivantes :

Puis-je lire un email ?

Jusqu’au terme d’une enquête, il ne faut jamais accuser une personne. Ce métier nécessite donc une prise de recul et de la diplomatie. En effet, la personne suspectée d’un délit ou d'un crime peut très bien être victime d’une usurpation d’identité. Dans le cadre d'une enquête, les actions à prendre dépendent souvent de la décision d'un juge qui va demander à l'expert de briser ou non une contrainte afin de lever le voile sur un fait à partir d'une preuve. Malgré ces exemples succints de contraintes, le leitmotiv de l'expert reste le suivant : "Tout ce qui doit être affirmé doit être prouvé scientifiquement".

Puis-je consulter les appels téléphoniques passés ?

Puis-je obtenir une copie d’une facture téléphonique ?

Puis-je consulter le contenu d’une archive chiffrée ?

Comment formuler le fait qu’on ait trouvé des documents compromettants illicites ou illégaux sur un ordinateur scellé lors d’une enquête ?