Wikileaks - Comment assurer son anonymat?

Formulaire en ligne

Présentation

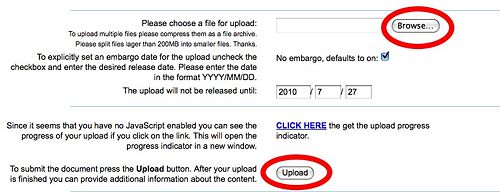

Une autre manière d'envoyer des documents anonymement, c'est d'utiliser le formulaire que Wikileaks a mis en place.

C'est un formulaire assez classique qui comprend un champ pour uploader le document et un bouton submit. Il est conseillé de convertir

le document en pdf plutôt qu’au format Word. Word peut garder des informations concernant votre ordinateur. En effet, des documents Word

« embarquent » de manière aléatoire des portions de la mémoire vive qui n'ont rien à voir avec le document.

Ce formulaire est sécurisé grâce au HTTPS. HTTPS est la combinaison de HTTP avec une couche de chiffrement comme SSL.

SSL

Secure Socket Layer est un protocole qui intervient entre la couche transport et la couche application et est indépendant du protocole utilisé, ce qui signifie qu'il peut assurer la sécurité des transactions faites sur le web par le protocole HTTP, FTP, POP ou IMAP.

SSL assure trois fonctions :

- Authentification - Le client doit pouvoir s'assurer de l'identité du serveur. Depuis SSL 3.0, le serveur peut aussi demander au client de s'authentifier. Cette fonctionnalité est assurée par l'emploi de certificats.

- Confidentialité - Le client et le serveur doivent avoir l'assurance que leur conversation ne pourra pas être écoutée par un tiers. Cette fonctionnalité est assurée par un algorithme de chiffrement.

- Identification et intégrité - Le client et le serveur doivent pouvoir s'assurer que les messages transmis ne sont ni tronqués ni modifiés (intégrité), qu'ils proviennent bien de l'expéditeur attendu. Ces fonctionnalités sont assurées par la signature des données.

Inconvénients

- Seule l'authentification du serveur est implémentée, l'authentification du client n'est pas assuré donc la non-répudiation n'est pas assurée.

- Les trames sont cryptées et l'analyse de l'intégrité des données (virus, vers, ..) par les applications de sécurité n'est plus possible.

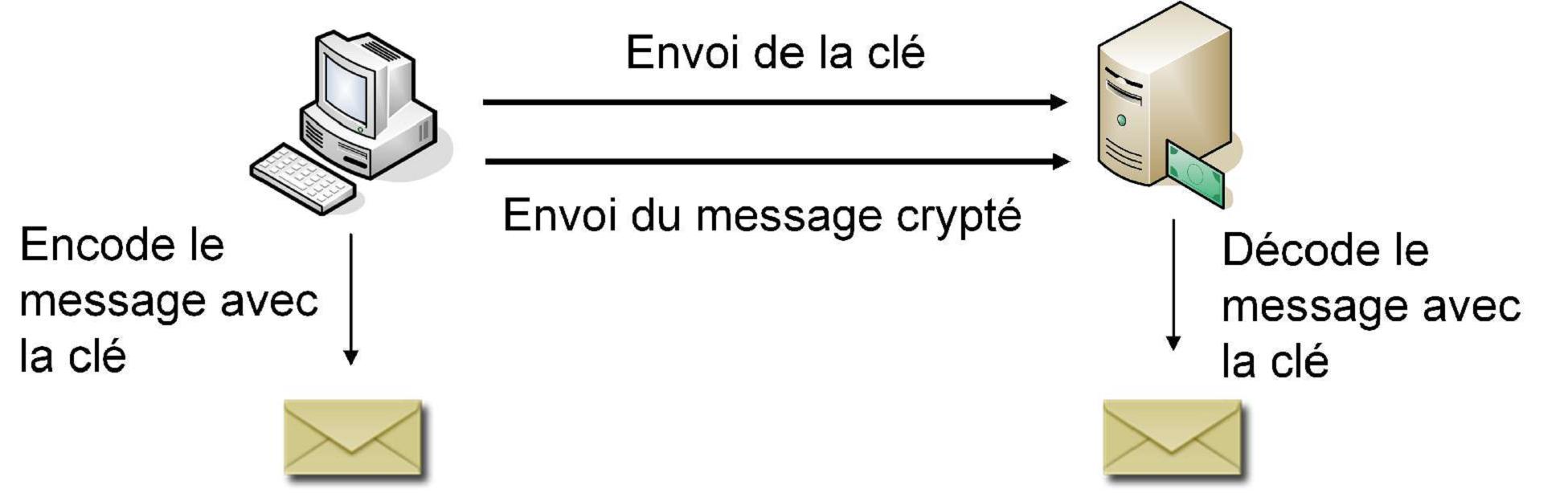

Chiffrement symétrique

Le chiffrement symétrique consiste à appliquer un algorithme sur les données à chiffrer à l'aide de la clé.

L'émetteur chiffre avec une clé un message et l'envoie. L'expéditeur pourra décrypter le message grâce à cette même clé.

Le principal avantage des algorithmes de chiffrement est la rapidité.

L'inconvénient est la façon dont est échangé la clé. Si une personne se procure la clé, elle pourra

décrypter tous les messages.

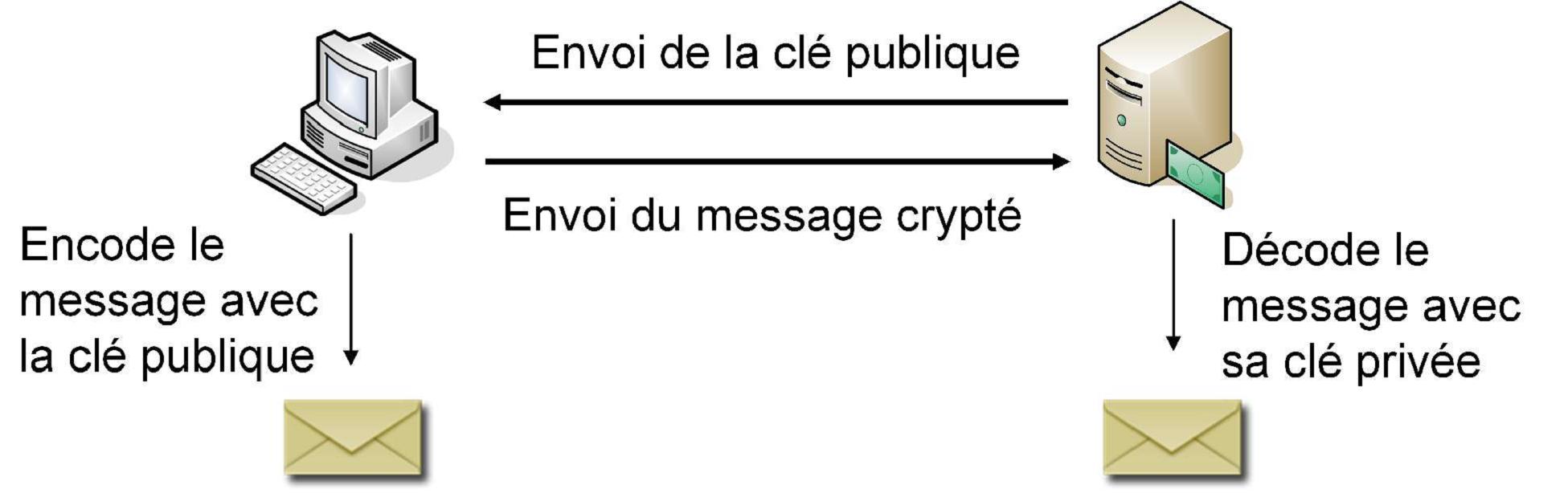

Chiffrement asymétrique

Le client souhaite communiquer avec le serveur.

Le serveur génère deux clés, une publique et une privée.

- Le serveur envoie au client sa clé publique.

- Le client encrypte le message avec cette clé et l'envoie.

-

Puis le serveur décrypte le message avec la clé privée. La clé privée n'est connue que du serveur.

L'avantage du chiffrement asymétrique est que même si une personne intercepte un message, elle ne pourra pas le décrypter

sans la clé privée.

Le principal inconvénient est la lenteur de l'algorithme.

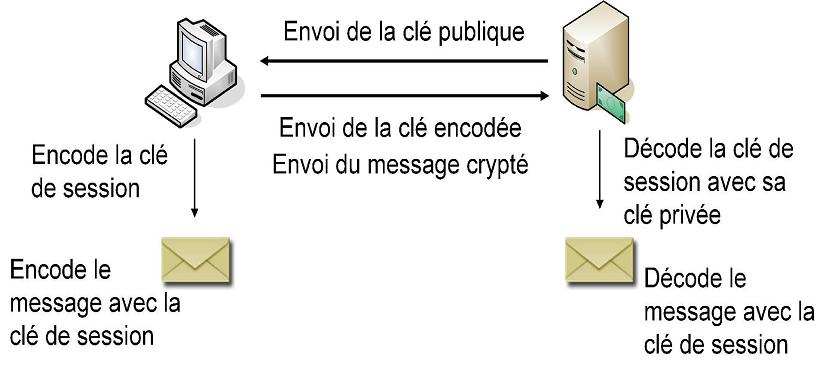

Chiffrement symétrique et asymétrique

SSL utilise à la fois le chiffrement symétrique et le chiffrement asymétrique. Le cryptage asymétrique permet à SSL pour authentifier le serveur et le cryptage symétrique permet la transmission des informations.

Le client souhaite communiquer avec le serveur.

- Le serveur lui envoie sa clé publique.

- Le client encrypte la clé de session (chiffrement symétrique) avec la clé publique du serveur. Puis il encrypte son message avec la clé de session. Il envoie la clé de session crypté et le message crypté par la clé de session.

- Le serveur décodera la clé de session avec sa clé privée puis lorsqu'il recevra le message, il pourra le decrypter avec la clé de session.

Les certificats

Dans la majorité des cas, l'utilisateur authentifie le serveur sur lequel il se connecte. Cette authentification est réalisée par l'utilisation d'un certificat numérique X.509 délivré par une autorité de certification (AC).

Les certificats électroniques permettent de garantir :

- la non-répudiation et l'intégrité des données avec la signature.

- la confidentialité des données.

- l'authentification.

- les informations du serveur (dont la clé publique) qui souhaite obtenir le certificat.

- la signature.

Lorsque le client récupère le certificat, il n'a plus qu’à calculer le hachage du résumé des informations,

et à déchiffrer la signature avec la clé publique de l'autorité de certification.

Ensuite il compare les deux hashs pour savoir si le certificat est un vrai. Si oui, les informations sont donc exactes.

Cette méthode permet d'éviter d'encoder son message avec une clé publique inconnue et donc de révéler ses

informations à des personnes malveillantes.

Wikileaks et les certificats

Wikileaks estime que les autorités de certification sont corrompues, que des groupes du crime organisé et des agences de renseignement les ont intégrés. C'est pour cela, que Wikileaks n'a pas renouvelé son certificat et a donc été obligé de suspendre le formulaire de soumission des documents.