Les Interceptions Légales

Protocoles

Introduction

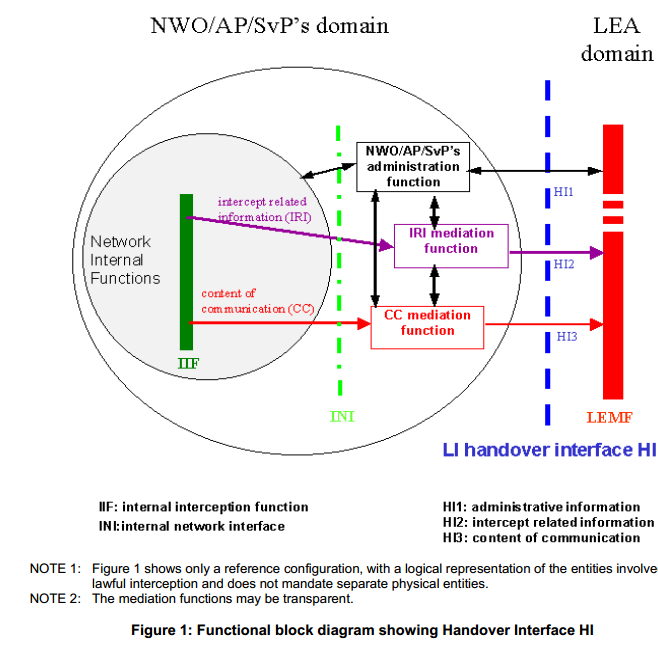

Dans le standard défini par l'ETSI disponible ici, sous la section "Handover interface for the lawful interception of telecommunications traffic", sont répertoriés les règles d'implémentation des systèmes d'interceptions légales. On peut y trouver trois protocoles principaux qui sont :

- HI1 : Correspond au pilotage des interceptions (Interception administration information)

- HI2 : Correspond à la collecte des informations de signalisation (Intercept Related Information (IRI))

- HI3 : Correspond à la collecte du contenu des communications (records containing Content of Communication (CC)

Ces protocoles sont ceux utilisés entre l'opérateur et les autorités (LEMF), comme indiqué dans le schéma récapitulatif en bas de cette page. Pour tout ce qui se passe au sein du réseau de l'opérateur, c'est à celui-ci de définir les moyens pour effectuer ces interceptions

Cette section ne décrira que sommairement ces trois protocoles. Pour plus d'informations, veuillez trouver dans la page sources les spécifications et exemples d'implémentations.

HI1 : Pilotage des interceptions

Définition

HI1 regroupe les moyens techniques permettant aux autorités de commander une interception.

Fonctionnement

Afin de commander une interception, les autorités doivent fournir les éléments suivants :

- Identification de la personne soumise à l'interception

- Un ID correspondant au numéro de l'interception, le LLID (Lawful Interception IDentifier)

- Le début et la fin (ou la durée) de l'interception

- Le type d'interceptions (Informations de signalisation et/ou Contenu de communication)

- L'adresse où envoyer les informations de signalisation (si concerné)

- L'adresse où envoyer le contenu des communications (si concerné)

- Les autres paramètres relatifs au réseau

- La personne responsable de l'autorisation pour l'interception

- Le contact technique

Plus d'informations peuvent être trouvées sous la section A.2 dans la définition du standard de l'ETSI

HI2 : Collecte des informations de signalisation

Pré-requis

Il faut au préalable que l'interception ait été mise en place par le protocole HI1Fonctionnement

Le protocole HI2 génère les informations indiquant les tentatives générées ou reçues. Il y a 4 types d'IRIs :

- IRI-BEGIN : A l'initiation de l'appel quand la cible devient active (qu'elle soit à l'origine ou non de l'appel, ou impliquée de n'importe quelle façon que ce soit)

- IRI-END : A la fin de l'appel, lorsque la cible devient inactive

- IRI-CONTINUE : A certains moments entre ces deux phases, lorsque des informations pertinentes sont disponibles

- IRI-REPORT : Pour toutes les informations qui ne sont pas relatives à une communication

Il est important de noter que la structure du message est différente selon son type

Périmètre

Chaque IRI (Intercepted Related Information), qui correspond aux informations récupérées, peut-être divisée en 4 sous-parties :

- Les informations de contrôles par exemple la corrélation

- Les informations d'appels basiques dans le cadre d'un appel entre deux parties

- Les informations supplémentaires liés à l'utilisation d'un autre service durant l'appel

- Les informations qui ne sont pas relatives à l'appel en lui-même

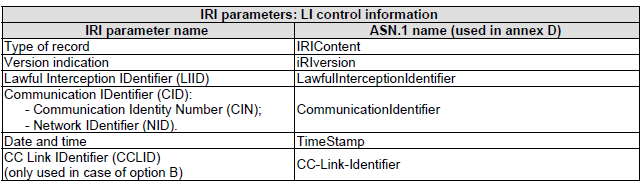

Informations de contrôle

Avant de générer les informations sur l'appel, il est important de vérifier que l'on va bien récupérer les informations de la bonne personne.

Ainsi, un message de type contrôle doit être utilisé :

Contenu d'un IRI

Voici désormais le contenu de base d'un IRI :

- Direction de l'appel (intercepted-Call-Direct) : La cible est-elle l'appelant ou l'appelé ?

- Adresses de l'appelant et de l'appelé (CallingPartyNumber ou CalledPartyNumber)

- Service Basique, LLC (Services-Information) : Paramètres tels que reçu du protocole d'établissement de l'appel

- Cause (ISUP-parameters) : Raison pour laquelle l'appel s'est terminée (e.g : La personne 1 a raccroché

- Paramètres réseaux additionnels : e.g information de localisation

Plus d'informations peuvent être trouvées sous la section A.3 dans la définition du standard de l'ETSI

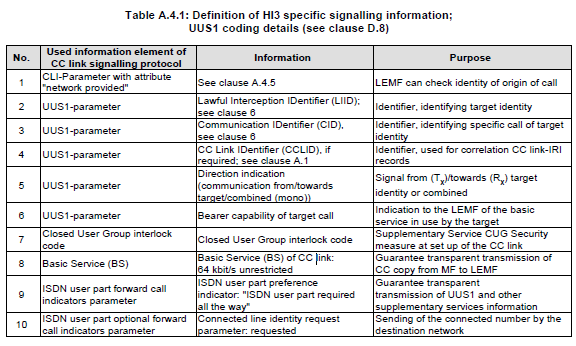

HI3 : Collecte du contenu des communications

Pré-requis

Il faut au préalable que l'interception ait été mise en place par le protocole HI1Fonctionnement

Le protocole HI3 permet le transfère des contenus de communications (CC) aux autorités. Ce contenu doit-être décodé en amont par l'opérateur si le flux était crypté. En fonction de la réglementation, il se peut que l'opérateur crypte ce flux, tout en fournissant les clés aux autorités pour le décrypter. Le contenu des communications peut contenir soit de la voix, soit de la data (par exemple le contenu d'un e-mail). Comme énoncé auparavant, ce contenu ne doit pas être stocké par l'opérateur.

Scénario

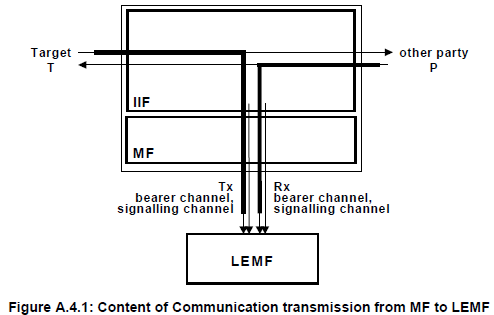

Voici maintenant un scénario basique de livraison de contenu aux autorités :

- 1) Au moment de l'initialisation de l'appel, pour un flux bi-directionnel, deux appels sont établis entre la MF (Mediation Function) et les autorités. Chacun de ces flux correspond à chaque sens de communication de l'appel original

- 2) Pendant l'établissement de l'appel, toutes les vérifications nécessaires sont effectuées. A noter que ces vérifications ne doivent pas influer sur le délai d'établissement de l'appel. On va par exemple vérifier que l'Interception en cours est bien valide.

- 3) L'opérateur envoie les informations concernant la communication, en faisant notamment la corrélation avec l'IRI

- 4) A la fin de l'appel original, tous les appels vers les autorités sont libérés

LEMF: Law Enforcement Monitoring Facility

IIF: Internal Interception Function

MF: Mediation Function

Informations de contrôle

Avant de copier les flux, il est important de vérifier que l'on va bien récupérer les informations de la bonne personne.

Ainsi, un message de type contrôle doit être utilisé :

Plus d'informations peuvent être trouvées sous la section A.4 dans la définition du standard de l'ETSI

Schéma récapitulatif

- CC : Content of Communication

- IRI : Intercept Related Information

- LEA : Law Enforcement Agency

- LEMF : Law Enforcement Monitoring Facility

- LI : Lawful Interception

Sources