Le WiMax : IEEE 802.16

Les caractéristiques techniques

La norme 802.16 définit un standard dont nous allons étudier les différentes particularités.

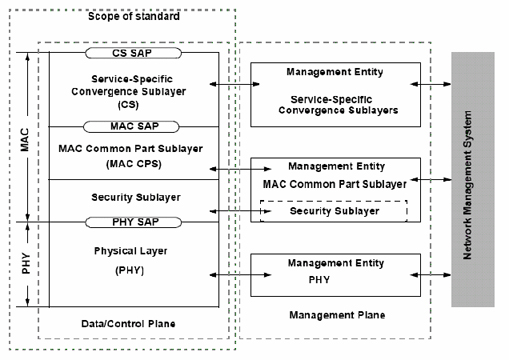

Figure 7 – La couche physique et les couches MAC

Nous distinguons une couche physique ainsi que trois sous-couches MAC.

Le protocole WiMax doit supporter aussi bien les transferts asynchrones de l’ATM que les transferts de paquets. Afin de pouvoir gérer ces différents transferts une sous-couche de convergence est utilisée. Celle-ci permet de convertir les informations de manière à les rendre exploitable par la couche MAC.

La couche physique

La couche physique diffère en fonction de la fréquence. Nous allons ainsi voir dans un premier temps les particularités des couches physiques entre 10 et 66 GHz puis nous verrons les couches physiques pour les fréquences entre 2 et 11 GHz.

10-66 GHz :

C’est dans cette configuration que les performances du WiMax sont les meilleures.

Cette fréquence requiert la propagation en « line of sight ». La couche physique qui est utilisée est encore appelé « WirelessMan-SC. ».Elle supporte deux types de duplexage FDD (lien montant et lien descendant sur des canaux séparées, émissions simultanées) et TDD (le lien montant et le lien descendant partagent le même canal, pas d’émission simultanée).

2-11 GHz :

Les couches physiques pour ces fréquences sont adaptées à la propagation en « none line of sight ». Il faudra ainsi prévoir la gestion du multipath. On distingue trois types de couches physiques :

- WirelessMAN-SC2 : utilise un format de modulation avec une seule porteuse.

- WirelessMAN-OFDM : utilise un multiplexage orthogonal à division de fréquence avec 256 points de transformation. L’accès à cette couche physique s’effectue en TDMA.

- WirelessMAN-OFDMA : utilise un multiplexage orthogonal à division de fréquence avec 2048 points de transformation. Ce qui permet de supporter de multiples récepteurs.

| Désignation | Fréquence | LoS/NLoS | Options | Duplexage |

|---|---|---|---|---|

| WirelessMAN-SC | 10-66Ghz | LoS | TDD,FDD | |

| WirelessMAN-SCa | 2,5-11Ghz | NLoS | AAS, ARQ, STC | TDD,FDD |

| WirelessMAN-OFDM | 2,5-11Ghz | NLoS | AAS, ARQ, STC, Mesh | TDD,FDD |

| WirelessMAN-OFDMA | 2,5-11Ghz | NLoS | AAS, ARQ, STC | TDD,FDD |

| Wireless-HUMAN | 2,5-11Ghz | NLoS | ARQ, STC, Mesh | TDD |

Chaque variante est optimisée pour utilisation particulière et peut supporter des antennes adaptatives (AAS), Schéma de diversité (STC), Automatic Retransmission Request (ARQ), Topologie en mesh.

Les particularités de la couche physique.

Le burst permet de définir les paramètres de transmissions comme les schémas de modulation et de codage. Le profil de burst peut être ajusté pour chaque utilisateur, c’est lui qui permet l’adaptation à l’environnement.

FEC (Forward Error Correction) :

La FEC est un mécanisme de correction d’erreur, il permet d’augmenter le débit et la résistance à l’environnement. Les données critiques (trames de control et d’accès initial) sont transmises avec une correction d’erreur encore plus robuste.

Les options de la FEC sont couplées avec QPSK (Quadrature Phase Shift Key), 16-QAM (Quadrature Amplitude Modulation) et 64-QAM. Ces associations permettent de privilégier la robustesse ou l’efficacité. Ainsi en fonction des conditions de transmission, nous aurons un débit optimisé.

Les trames

Les trames durent de 0.5, 1 ou 2 ms. Une trame est divisée en slots physique pour permettre l’allocation et l’identification des transitions physiques. Un slot physique est défini par 4 symboles QAM. Dans la variante TDD de la couche PHY, le lien montant de la sous-couche suit le lien descendant sur la même fréquence porteuse. Dans la variante FDD, les sous-trames des liaisons montantes et descendantes coïncidents dans le temps mais sont transmises sur des fréquences séparées.

Dans les systèmes FDD, la partie TDM peut être suivie par un segment TDMA. Celui-ci permet de regagner la synchronisation si celle-ci a été perdue.

Les trames diffèrent à cause des demandes de bandes passantes dynamiques, la présence du profil de burst ou d’une portion TDMA. La station réceptrice destinataire d’une trame peut être directement mentionné dans l’en-tête MAC plutôt que dans la « DL-MAP » . Les stations réceptrices écoutent directement les sous-trames du lien descendant qu’elles sont capables de recevoir. Ce qui signifie que les stations réceptrices full-duplex vont recevoir tous les profils de burst égaux ou plus robuste que ce lui qui avait été négocié avec la station de base.

Contrairement au lien descendant, le lien montant possède une bande passante garantie pour chaque usager. Cette bande passante est spécifiée dans la carte du lien montant en utilisant le profil de burst spécifié par le UIUC (Uplink Interval Usage Code)

Les sous-couches MAC

On distingue trois sous-couches MAC dans le schéma précédent. Ces trois couches sont :

- service-specific convergence sublayers : la couche de convergence

- common part sublayer : la sous-couche commune

- security sublayer : la sous-couche de sécurité

La couche de convergence

Le rôle de cette couche est de convertir les données de taille variable qui ont été reçues (MAC PDUs (Protocol Data Units)) en bloc de taille fixe. Nous obtiendrons ainsi les blocs FEC. Ceux-ci ont tous une taille identique, seul le dernier peut être plus court.

Un pointeur se trouve au début du bloc et pointe vers le prochain en-tête MAC PDU. Ainsi, s’il y a une erreur la resynchronisation peut être effectuée grâce à cette information. Sans ce mécanisme, lors d’une erreur une station pourrait perdre la totalité du burst.

Il existe deux types de sous-couches de convergences. Elles permettent de traiter deux types de services : le trafic ATM et les paquets (IPv4, Ethernet, …).

L’objectif de cette sous-couche est de transmettre les SDU (Service Data Unit) à la bonne connexion MAC. Elle permet également de préserver ou d’activer la QoS et d’allouer de la bande passante.

Elle peut également supprimer les en-têtes des paquets et les reconstituer afin d’améliorer la charge utile.

La sous-couche commune

Le WiMax est un protocole point à multipoint, la couche MAC doit ainsi pouvoir supporter ce type d’architecture. En effet, une station de base communique avec différentes stations réceptrices. Pour ceci, elle utilise un lien descendant sur lequel elle utilise le multiplexage TDM pour les données. Le lien montant quant à lui est partagé entre tous les abonnées grâce au mode TDMA.

En WiMax, tous les services sont mappés à une connexion. Ce mécanisme permet la demande de la bande passante, de la QoS, … Les raccordements sont effectués grâce aux identifiants de connexion (CID). Certains d’entre eux nécessitent une bande passante sans interruption tandis que les autres se contentent d’une bande passante à la demande.

Chaque station réceptrice possède une adresse MAC. Elle sert d’identifiant d’équipement, mais durant les communications c’est le CID qui sera utilisé.

Pour faciliter la gestion de la QoS et les paramètres de trafic, le transport de connexion est unidirectionnel.

La MAC réserve certaines connexions. Ceci est notamment le cas pour les broadcast et le multicast. Dans le cas du multicast, ce sont les stations réceptrices qui doivent rejoindre un groupe pour pouvoir bénéficier des informations transmises en multicast.

La sous-couche sécurité

Chaque station réceptrice contient deux certificats : le certificat digital X.509 et le certificat du fabriquant. Ils établissent un lien entre l’adresse MAC et la clé publique RSA de la station de base. Ces informations sont envoyées de la station de base vers la station réceptrice dans une requête d’autorisation. Le réseau est ainsi capable de contrôler l’identité de la station réceptrice. Si la station réceptrice possède les droits nécessaires, elle sera autorisée à rejoindre le réseau. La station réceptrice émet un message d’authentification. La station de base va quant à elle répondre avec un AK crypté avec la clé publique de la station réceptrice.

Après la phase d’authentification, la station réceptrice doit s’enregistrer auprès du réseau. Cette démarche va permettre de déterminer les capacités de la station de base en termes d’initialisation et de connexion.

Le protocole IEEE 802.16 est basé sur le protocole PKM (Privacy Key Management). PKM est basé sur le concept d’association de sécurité (SAs : Security Associations). La SA est composé de méthode cryptographiques mais aussi d’un matériel de cryptage associé. Chaque station réceptrice va établir une SA durant son initialisation. L’ensemble des connexions est mappé vers une SA, sauf le management des connexions basique et primaires.

Un effort particulier a été effectué au niveau du cryptage. Les méthodes de cryptages sont différentes en fonction des échanges. Le protocole PKM utilise les certificats digitaux x.509 avec l’encryptage en RSA à l’aide de la clé publique pour l’authentification et l’autorisation de l’échange de clé pour la station réceptrice. Le trafic, quant à lui, est crypté à l’aide du protocole DES (Data Encryption Standard) avec une clé de 56 bits. Le vecteur d’initialisation dépend du compteur de la trame ; il sera ainsi différent d’une trame à l’autre. Les messages du protocole PKM sont eux-mêmes authentifié en utilisant le protocole HMAC (Hashed Message Authentification Code) avec SHA-1. Ces messages seront notamment : les fonctions MAC vitales et l’initialisation de la connexion

Les trames

Le format des trames

Les MAC PDU

Les données sont échangées sous forme de MAC PDU. Ils constituent les unités échangées entre la couche MAC et la station de base.

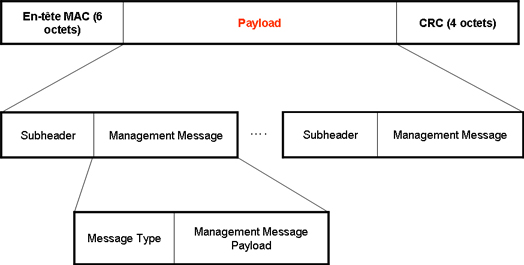

Figure 9 –Format des MAC PDU

Comme nous pouvons le constater, les MAC PDU sont composées de trois éléments. La première partie contient l’en-tête MAC sur 6 octets. La deuxième contient le Payload, il représente les données qui sont acheminées jusqu’à la station de base. Et la dernière partie est optionnelle et contient un CRC (Cyclic Redundancy Check) sur 4 octets.

Les en-têtes MAC

Il existe deux types d’en-têtes MAC : les en-têtes génériques et les en-têtes de demande de bande passante.

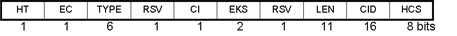

Figure 10 – En-tête MAC générique

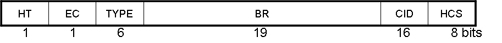

Figure 11 – En-tête MAC de demande de bande passante

Plusieurs champs sont communs au deux types d’en-tête MAC. HT correspond au type de l’en-tête, il permet de définir s’il s’agit d’une requête incrémentale ou agrégée. EC donne une information sur l’encryptage ; si ce paramètre vaut 0, les données ne sont pas encryptées. RSV permet de définir une réservation. CI est un indicateur de CRC. EKS donne l’index de la clé d’encryptage et le vecteur d’initialisation. LEN donne la longueur du paquet, celle-ci comprend l’en-tête, le payload et le CRC. Le CID donne l’identifiant de connexion. Le paramètre BR contient les informations de requête de bande passante pour le lien montant ; ce sont les informations de la station réceptrice possédant le CID contenu dans la trame.

Le payload

Le payload est la partie centrale de la trame ; celle-ci contient les données. Comme les en-têtes MAC, cette partie se décompose en sous-parties.

Figure 12 – Illustration du payload

Le payload est décomposé en différentes parties contenant chacune une sous en-tête et un message de management. Le message de management peut quant à lui encore être décomposé. En effet, il contient le type du message suivit du payload de celui-ci.

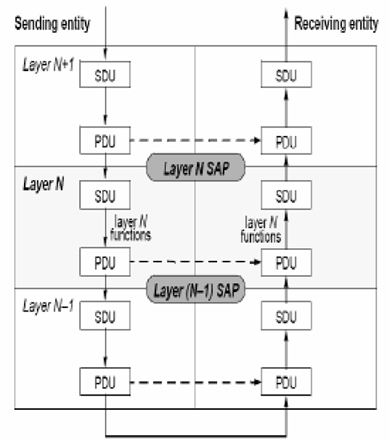

SDU et PDU

Comme nous l’avons évoqué précédemment, le WiMax est un protocole qui traite des données très diverses. La couche de convergence se doit ainsi de convertir les données pour les transmettre par la suite.

Figure 13 – SDU et PDU

Comme nous pouvons le constater sur le schéma ci-dessus, les SDU reçus sont transformés en PDU. Le SDU constitue l’unité d’échange entre deux couches adjacentes. Les PDU permettent les échanges entres les entités sur un même protocole.

Le management de connexion

Il existe trois types de management de connexion.

Le premier est le « Basic Management Connection ». Il est généralement utilisé par la station de base ou la station réceptrice pour envoyer de message de management MAC court ou urgent.

Le deuxième type correspond aux messages de management de connexion primaire « Primary Management Connection ». Ils sont utilisés par la station de base et la station réceptrice afin de transmettre des informations plus longues et plus tolérantes en termes de délai.

Le « Secondary Management Connection » est utilisé par la station de base et la station réceptrice afin de transmettre des messages standards. Ces messages incluent des messages de type : DHCP, TFTP, SNMP, ...

La structure des trames

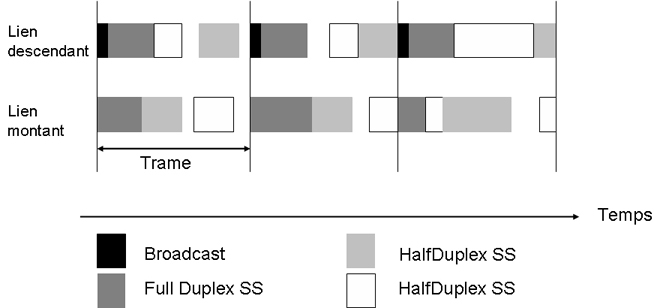

Le WiMax utilise deux types de duplexage ce qui lui permet de séparer le canal descendant du canal montant. Ces deux méthodes sont : TDD et FDD. Chacune d’elles présente des avantages et des inconvénients, qui pourront orienter dans le choix du type de duplexage.

FDD : Frequency Division Duplex

L’utilisation de la méthode FDD nécessite l’attribution d’une fréquence différente au canal émetteur et au canal récepteur.

Ce mécanisme est très coûteux, c’est pourquoi une méthode hybride est utilisée par le WiMax. Celle-ci est appelée HFDD (half-duplex FDD). La principale différence entre cette méthode et le FDD est l’utilisation de différentes fréquences pour émettre et recevoir les données d’une station de base.

Figure 14 – Les trames en FDD

Ce schéma permet de constater que les stations full duplex peuvent transmettre des informations sur les deux liens. Les stations half Duplex ne peuvent émettre des données que sur l’un des deux canaux.

Cette méthode est principalement utilisée pour les applications qui nécessitent autant de bande passante sur le lien montant que sur le lien descendant.

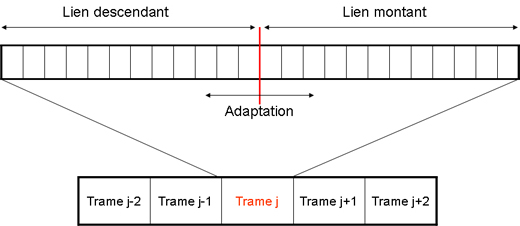

TDD : Time Division Duplex

La méthode TDD consiste à utiliser un seul canal pour transmettre les informations aussi bien sur le lien montant que sur le lien descendant. L’émission des données utilisera la même fréquence ; la distinction entre le lien montant et le lien descendant est effectuée grâce au temps.

Figure 15 – Les trames en TDD

Le mécanisme TDD divise les données en deux trames auxquelles différents time slots sont assignés. Cette découpe permet deux types de transmissions en utilisant la même fréquence.

Le schéma illustre la possibilité du WiMax d’adapter les time slots du canal montant ou descendant. Cette adaptation permette de transmettre beaucoup plus d’informations sur l’un des canaux.