Avantages

Pour l'administration

L'architecture centralisée facilite grandement l'administration du réseau en fournissant :

- des versions de configuration homogènes ;

- une modification simplifiée des items de configuration (mise à jour en temps réel par le contrôleur) ;

- une interface de gestion unifiée (le serveur WCS).

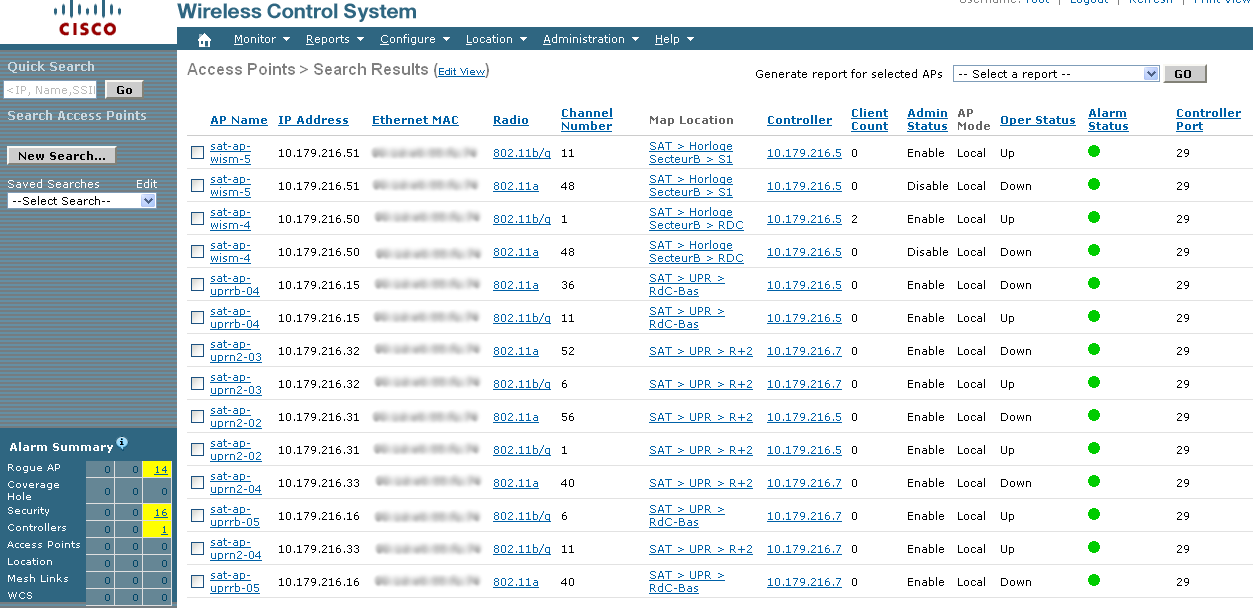

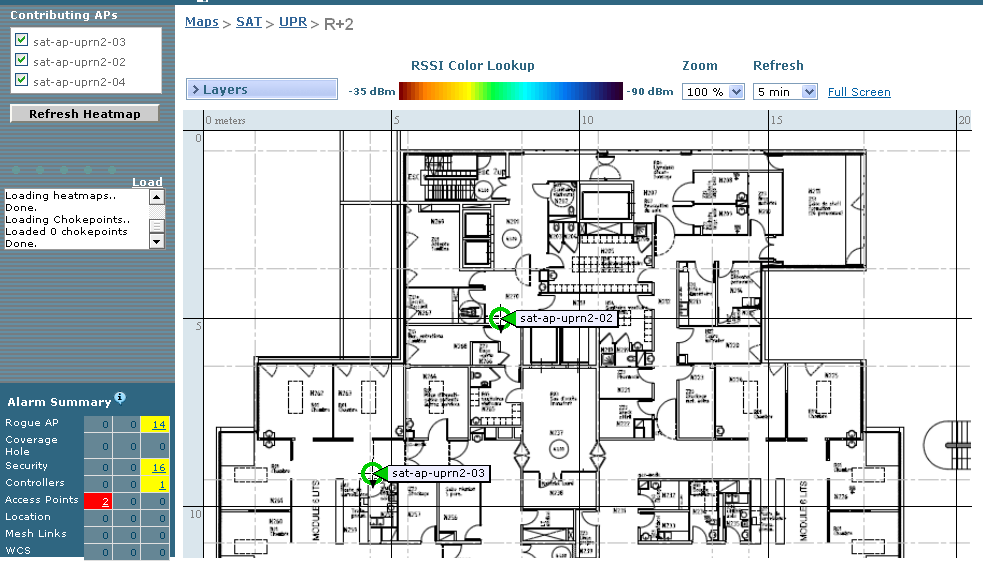

Parmi les fonctionnalité intéressantes fournies par l'interface de gestion WCS, on peux citer:

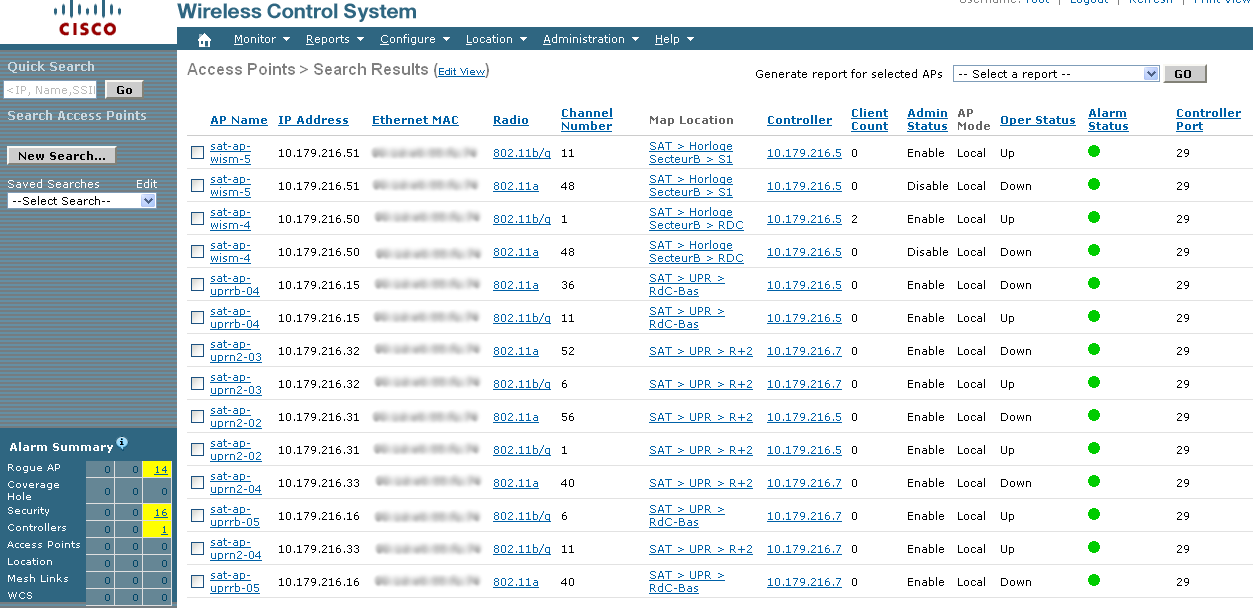

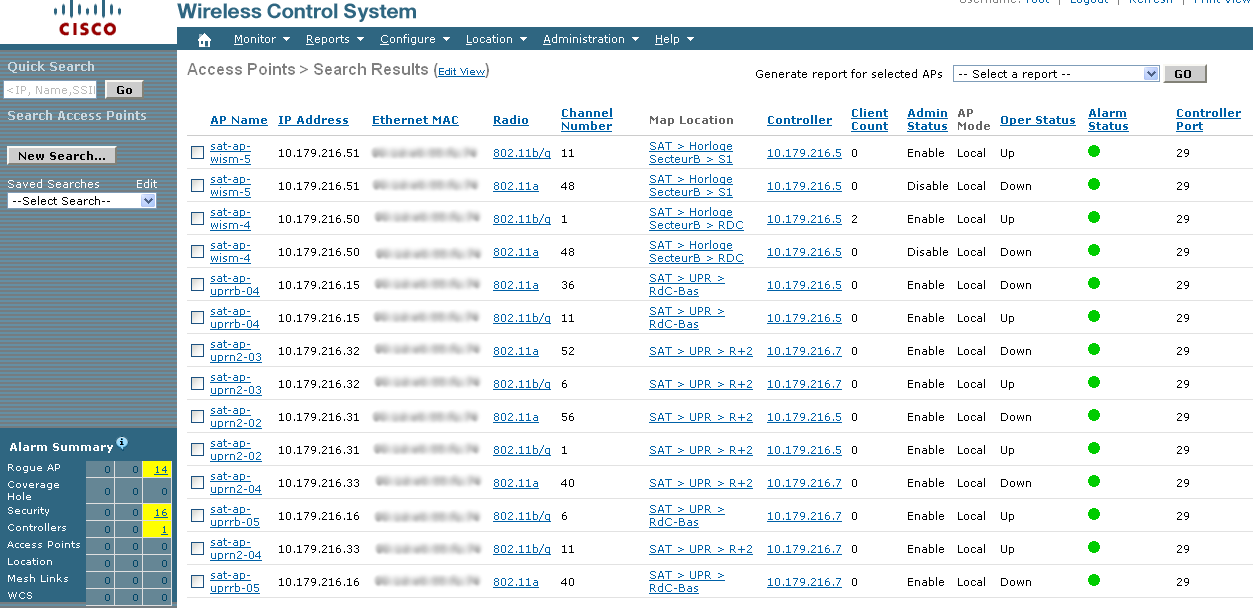

- un inventaire des points d'accès :

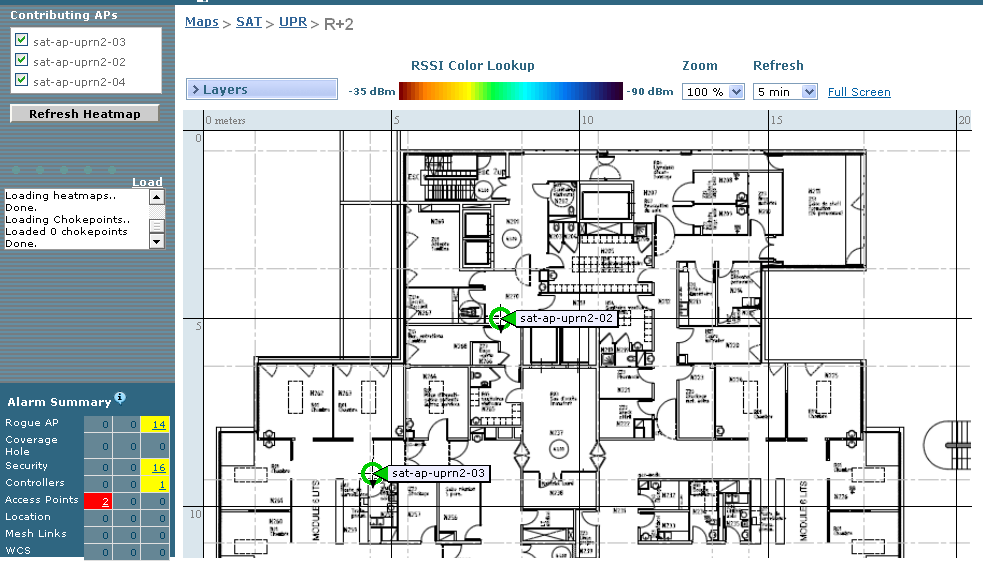

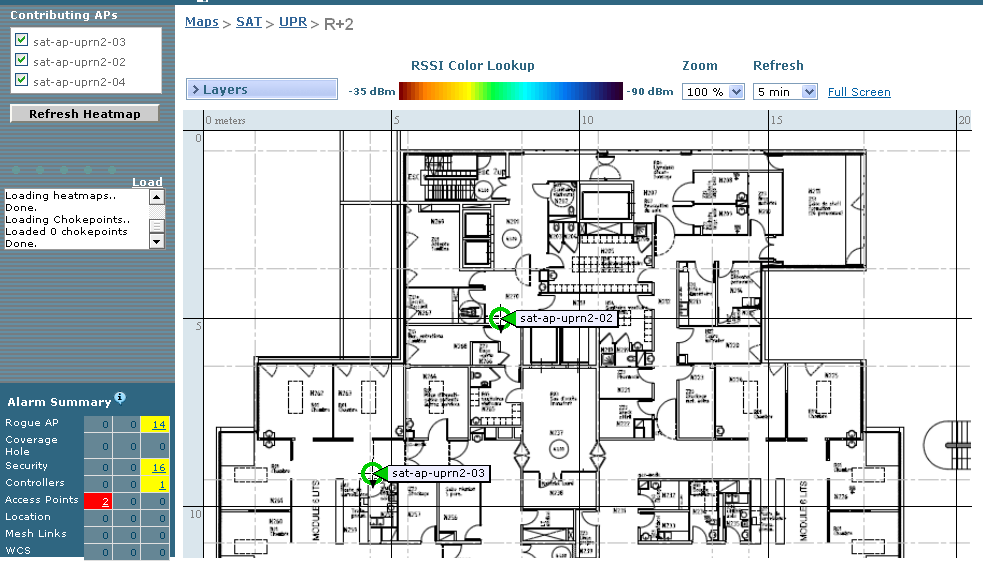

- un outil de cartographie des lieux d'implantation de ceux-ci :

Gestion des fréquences

En 802.11 b/g/n, seuls 3 canaux sont superposables, c'est à dire utilisable simultanément dans un même périmètre sans créer d'interférences.

Si la définition d'un motif de fréquences est relativement facile pour un faible nombre de points d'accès, cela se complique fortement dans des réseaux de plus grande envergure, avec notamment une géométrie en 3D (bâtiments à plusieurs étages).

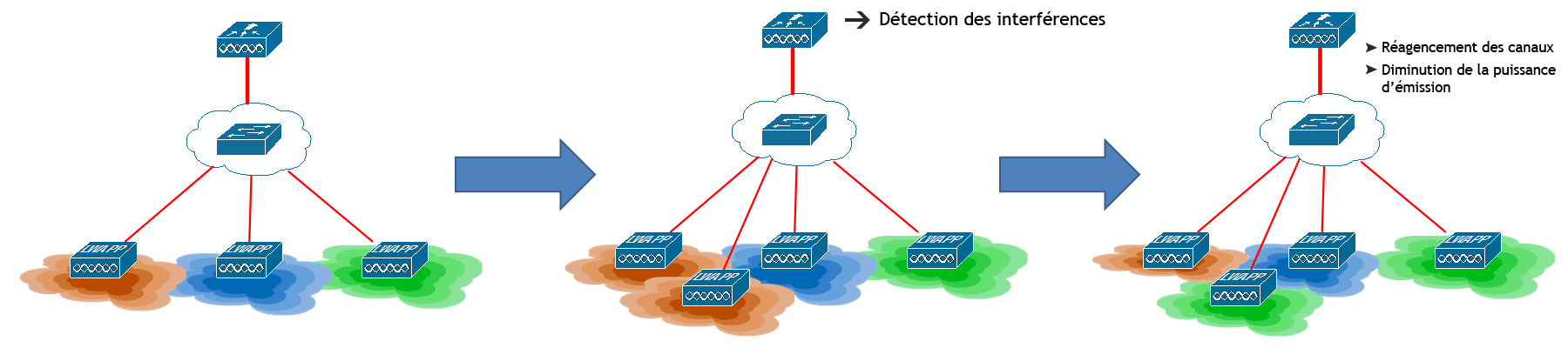

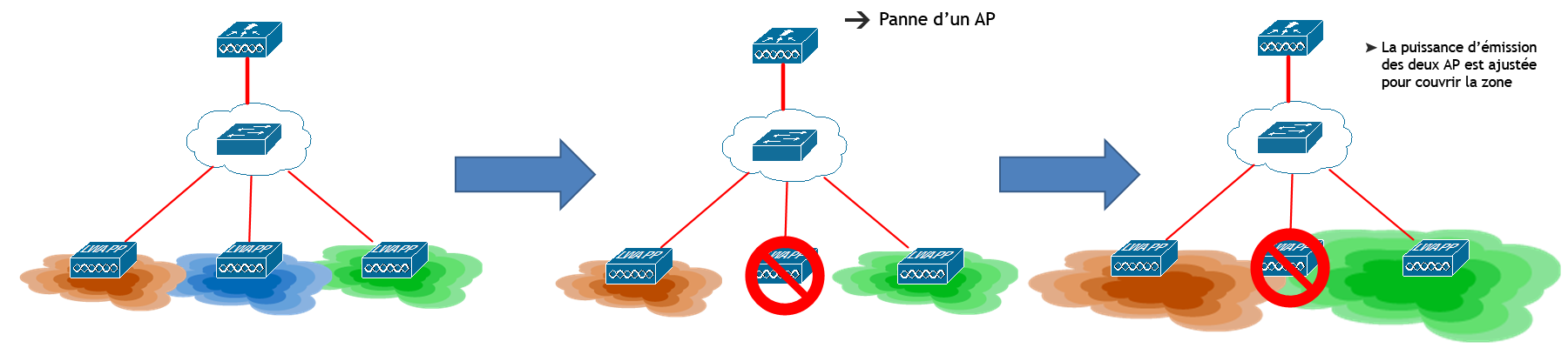

En architecture centralisée, le contrôleur a une visibilité sur un ensemble de points d'accès, il est donc le mieux placé pour agencer les fréquences utilisées. Dans la solution étudiée, celui-ci prend en charge :

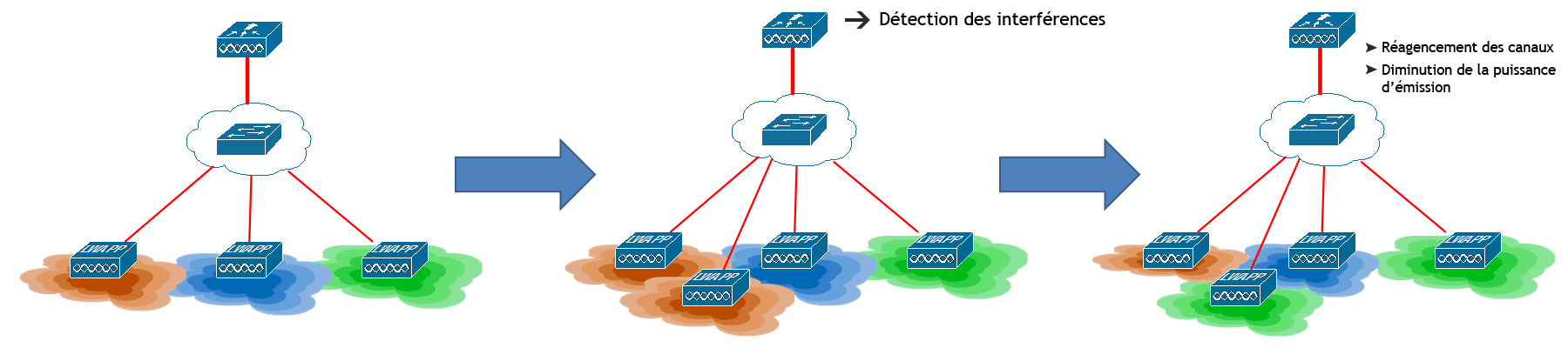

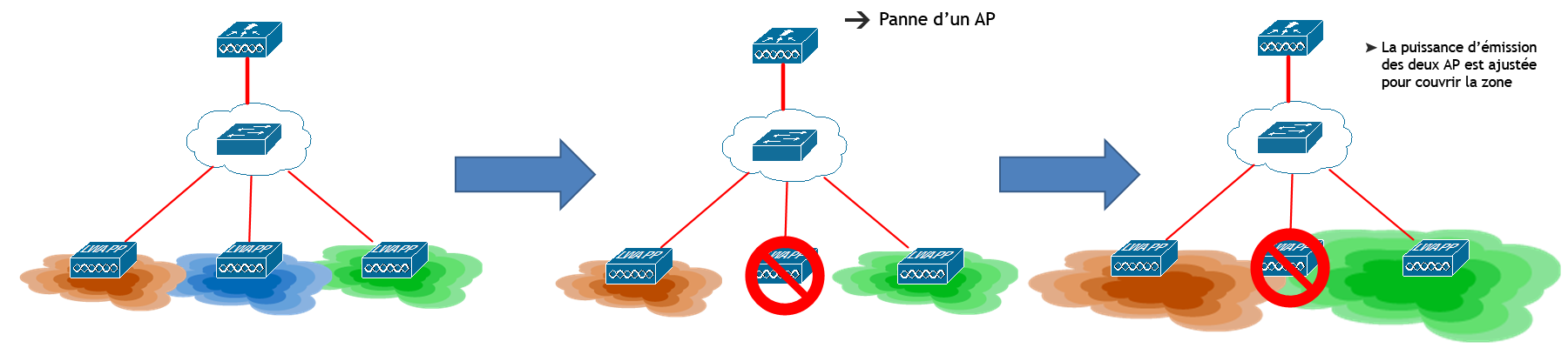

- la configuration automatique des paramètres RF (fréquence, puissance) ;

- l'ajustement en temps réel de ces paramètres (en réponse aux pannes ou interférences) ;

- l'équilibrage de charge pour les clients rejoignant le réseau :

- le contrôleur refuse l'association d'un client à un point d'accès trop chargé : celui-ci en sélectionnera un autre à sa portée.

Fig. 6 – Réagencement des canaux suite à l'ajout d'un point d'accès.

Fig. 6 – Réagencement des canaux suite à l'ajout d'un point d'accès.

Fig. 7 – Ajustement de la puissance d'émission suite à la panne d'un point d'accès.

Fig. 7 – Ajustement de la puissance d'émission suite à la panne d'un point d'accès.

Amélioration de la sécurité

Il existe quelques bénéfices en sécurité qu'il est important de souligner :

- centralisation des configurations : les informations sensibles ne sont pas disponibles dans les points d'accès ;

- une seule IP source (par contrôleur) pour le service RADIUS (réduction de la surface d'attaque) ;

- détection et action coordonnée contre les éléments potentiellement dangereux :

- rogue AP : ces points d'accès essayent de se faire passer pour des AP légitimes en annonçant le SSID du réseau. En réaction, les AP légitimes peuvent envoyer des trames de désassociation aux clients qui tenteraient de s'y associer ;

- rogue client : il est possible de bannir un client de manière globale. L'interdiction de rejoindre le réseau peut lui être signifiée dès l'étape d'association.

Mobilité des clients

La mobilité, c'est la possibilité pour un client de se déplacer dans l'environnement tout en conservant la connectivité. Cela concerne indifféremment un changement de point d'accès ou de contrôleur.

Avec la solution centralisée, la gestion de la mobilité est améliorée, en handover comme en roaming. Des mécanismes de cache des données client ou des informations d'authentification RADIUS et d'adressage IP accélèrent l'opération de déconnexion/reconnexion : au lieu de répéter les étapes d'authentification et de renouvellement d'adresse IP, qui utilisent des éléments externes, le contrôleur détecte que le client a simplement changé de point d'accès, et lui réattribue ces propriétés. Il y a donc une diminution du temps de bascule du fait que l'on court-circuite ces éléments externes.