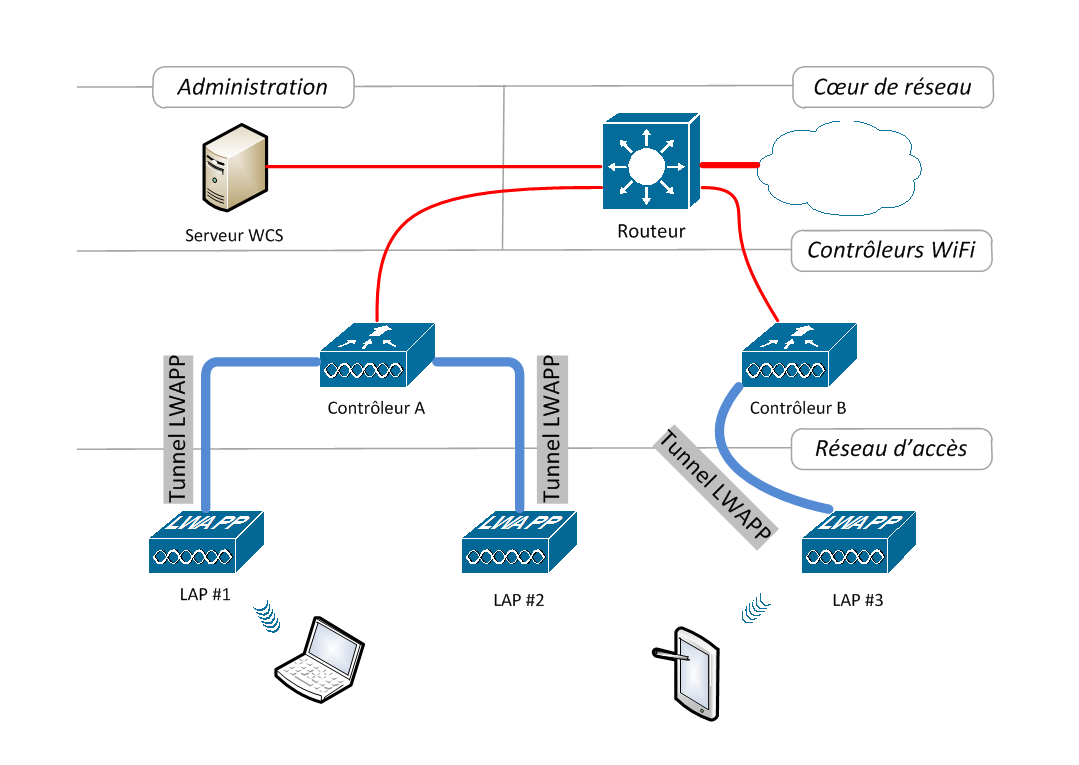

Fig. 2 – Schéma d'architecture centralisée

En réponse aux problématiques soulevées par l'agrandissement de ces réseaux, les constructeurs ont élaboré une nouvelle vision de l'organisation des réseaux. Le but principal était de regrouper certaines des fonctions jusqu'alors prises en charge par les point d'accès.

Deux concepts fondamentaux ont émergé :

Cette vision des choses présente quelques similarités avec les réseaux de téléphonie mobile. Dans l'architecture centralisée, on distingue trois éléments constitutifs :

Parmi les constructeurs proposant des solutions de ce type, on pourra citer Cisco (qui est présenté dans cet exposé), Aruba Networks ou bien encore Bluesocket. Ces différentes solutions sont théoriquement interopérables, mais chaque constructeur ayant élaboré des protocoles de façon séparée, seules les fonctions basiques sont utilisables avec des matériels hétérogènes. Cela fait l'objet d'un paragraphe dans la partie Protocole d'échange.

L'organisation du réseau diffère par l'introduction des contrôleurs, qui sont reliés aux points d'accès au travers du réseau local (ou étendu), en Ethernet ou IP, et qui s'intercalent entre ceux-ci et le coeur de réseau.

La communication entre contrôleurs et points d'accès se fait au travers d'un tunnel LWAPP. Celui-ci encapsule aussi bien les données clients (le trafic émis/reçu par les stations) que le trafic de contrôle (les messages d'administration du réseau).

Les points d'accès légers Cisco sont en tous points identiques aux points d'accès lourds, et la seule différence réside dans le micrologiciel (firmware) installé. La conversion depuis ou vers un point d'accès léger se fait donc par un simple flashage du micrologiciel. Ils sont nommés ainsi car ils ont été allégés d'une partie des opérations de gestion du réseau sans-fil.

Les fonctions qu'ils assurent sont les suivantes :

Les fonctions avancées de la couche liaison sont elles déportées sur le contrôleur de rattachement :

De manière générale, le point d'accès prend en charge toutes les fonctions dites "temps réel", c'est à dire les opérations qui nécessitent soit une réponse immédiate ou une exécution périodique (gestion des collisions, signalisation par balises), soit qui demandent des calculs intensifs dont la prise en charge serait trop coûteuse si elle était réalisée au centre du réseau. C'est par exemple le cas du chiffrement du trafic transmis en sans-fil, où il est tout à fait logique de distribuer le calcul sur l'ensemble des points d'accès. À cela s'ajoutent bien évidemment les éléments physiques d'extrémité (tampons de transmission/réception, antennes).

Le point d'accès a besoin d'un contrôleur pour fonctionner. Pour le trouver, il suit une démarche en deux étapes :

L'établissement de la liste des candidats peut-être réalisé de différentes manières. Celles-ci sont utilisées l'une après l'autre pendant le processus initial de découverte :

Un système intégré d'équilibrage de charge permet au point d'accès de choisir le contrôleur le moins chargé lors de la phase d'initialisation.

Le contrôleur est l'élément indispensable au fonctionnement d'une solution centralisée : il en constitue le cerveau. Il a en charge le pilotage de tous les points d'accès associés, pour les fonctions de base telles que :

mais aussi pour les fonctions avancées :

Il constitue le point de terminaison des tunnels LWAPP, c'est à dire le point de sortie pour le trafic issu des clients.

Le dernier élément de cette architecture est le serveur d'administration, appelé Wireless Control System. Sa présence facilite grandement l'administration du réseau puisqu'il permet de définir des éléments de configuration (on parle de templates) et de les appliquer à des contrôleurs, lesquels les transmettent ensuite aux points d'accès.

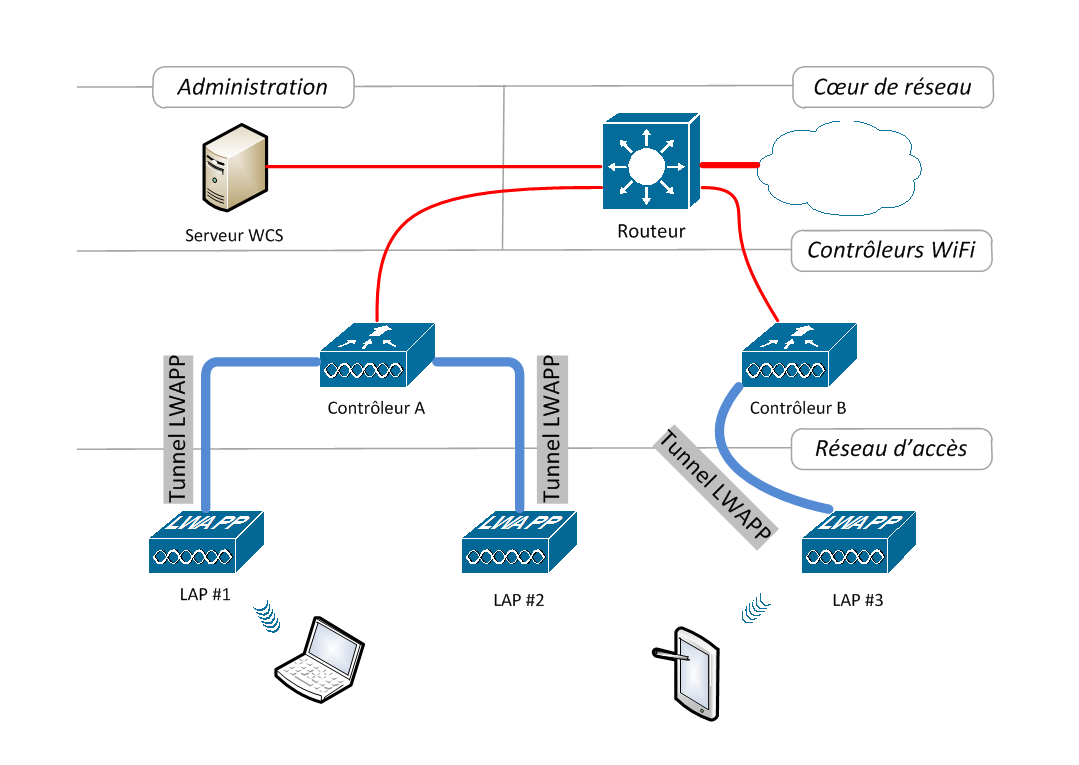

Fig. 5 – Principe de diffusion des messages de reconfiguration

L'administration du serveur est réalisée en utilisant une interface Web, ce qui permet un accès depuis n'importe quel poste de travail équipé d'un navigateur.